type

Page

status

Invisible

date

Jan 26, 2026

slug

summary

第二篇略读论文

tags

车联网

机器学习

category

icon

password

Advancing Intrusion Detection in V2X Networks: A Comprehensive Survey on Machine Learning and Federated Learning

Abdel Hakeem, Kim,IEEE T-ITS, 2025 TITS:CCF-B论文链接:https://ieeexplore.ieee.org/abstract/document/11012728

1. Abstract

- 车联网(V2X)通过支持车辆、基础设施、网络和行人之间的通信,为智能交通系统提供关键支撑,但其高度开放和动态特性使其面临严重的网络安全威胁

- 传统基于规则或签名的入侵检测系统(IDS)难以适应 V2X 场景中的高移动性、低时延和复杂攻击模式

- 近年来,机器学习(ML)和深度学习(DL) 被广泛用于 V2X 入侵检测与误行为检测,以实现更高的检测精度和自适应能力

- 本文系统综述了 基于 ML、DL 以及联邦学习(FL)的 V2X 入侵检测与误行为检测方法,覆盖最新研究进展(截至 2025 年)

- 重点分析内容包括:

- 不同 ML/DL 模型在 V2X IDS 中的应用与性能特点

- 通用 IDS 数据集与 V2X 专用数据集在攻击覆盖度和实际适用性方面的差异

- 生成模型(如 GAN、VAE)在零日攻击检测和数据增强中的作用

- 论文进一步讨论了 联邦学习在 V2X 安全中的潜力与局限,包括隐私保护优势、非独立同分布数据问题以及模型投毒等安全风险

- 针对现有研究的不足,作者系统总结了 真实部署、计算复杂度、通信开销、误报率控制以及对抗攻击防御 等关键挑战

- 最后,论文提出了面向未来 V2X 安全的研究方向,包括:

- 5G/6G-V2X 场景下的自适应 IDS

- 联邦学习与边缘计算、区块链、可解释 AI 的结合

- 更贴近真实环境的标准化数据集与评估方法

2. 研究背景与问题定义

- V2X 网络具有以下典型特征:

- 高速移动性

- 大规模节点数量

- 强异构通信协议与设备

- 对低时延与高可靠性的严格要求

- 这些特征使 V2X 成为攻击面极其广泛的网络环境,传统安全机制难以应对

- 传统 IDS 的局限性:

- 基于签名的方法难以识别未知攻击

- 规则更新滞后,缺乏自适应能力

- 对加密流量和复杂行为模式检测能力有限

- 机器学习和深度学习 IDS 的引入:

- 能够从数据中学习正常行为模式

- 通过异常检测和分类实现自动化威胁识别

- 但现有研究仍存在明显不足:

- 多数工作仅在仿真或理想数据集上验证

- 忽略真实车载设备的算力和能耗约束

- 联邦学习相关研究多关注隐私,忽视其自身安全风险

3. V2X 网络安全威胁与攻击模型

- V2X 通信模式:

- V2V、V2I、V2N、V2P

- 关键通信技术:

- IEEE 802.11p(DSRC)

- LTE-V2X

- 5G-V2X

- V2X 网络面临的主要攻击类型包括:

- 拒绝服务类攻击:DoS、DDoS,破坏通信可用性

- 身份相关攻击:Sybil 攻击、身份伪造

- 消息操纵攻击:Spoofing、Replay、数据注入

- 高级攻击:

- 对抗样本攻击(Adversarial Attacks)

- 利用 AI 绕过检测模型的自适应攻击

- 攻击目标不仅限于通信层,还包括:

- 车载传感器数据

- 控制信号

- 协同感知与决策过程

4. IDS 与 MDS 的关系与分类

- 文中区分但不割裂两类系统:

- IDS(Intrusion Detection System):侧重网络与系统层攻击

- MDS(Misbehavior Detection System):侧重车辆行为异常

- 在 V2X 场景中:

- 二者高度重叠

- 共享相同的数据源和检测机制

- 分类维度包括:

- 检测方式:基于规则 / 基于异常 / 基于学习

- 部署架构:

- 集中式(云端)

- 分布式

- 边缘计算

- 联邦学习架构

- 输入特征类型:

- 网络流量

- CAN 总线

- 物理层与传感器数据

- 多源异构数据融合

5. 机器学习与深度学习 IDS 的核心特点

- 传统 ML 方法:

- SVM、KNN、决策树、随机森林

- 优点:可解释性相对较好,训练稳定

- 缺点:

- 计算复杂度较高

- 对高维特征扩展性有限

- 深度学习方法:

- CNN:提取空间结构和局部特征

- LSTM / Bi-LSTM:建模时序行为

- Transformer:适合大规模序列,但资源消耗大

- 共性问题:

- 高性能依赖高质量标注数据

- 模型泛化能力受数据分布影响显著

- 在真实环境中误报率仍然偏高

6. 数据集问题

- 现有 IDS 数据集主要分为两类:

- 通用网络 IDS 数据集(如 KDD99、CICIDS2017)

- V2X / 车载相关数据集(如 VeReMi、CAN-Intrusion)

- 主要问题总结:

- 多数数据集并非真实车联网采集

- 攻击类型有限,零日攻击缺失

- 类别严重不平衡,影响模型训练

- 作者明确指出:

- 单一数据集难以全面评估 IDS 性能

- 需要结合真实数据、仿真数据与生成数据

- 生成模型(GAN / VAE)被视为补充方案之一,但并非根本解决方案

7. 联邦学习在 V2X IDS 中的关键地位

- 联邦学习被认为是适合 V2X 的关键技术之一:

- 数据不离开车辆,满足隐私需求

- 支持多节点协同训练

- 但联邦学习带来的新问题:

- Non-IID 数据分布导致训练不稳定

- 通信开销与同步延迟

- 模型投毒、梯度泄露、反推隐私

- 作者强调的重要观点:

- FL 是解决隐私问题的工具,但不是安全的终点

- 研究趋势:

- 分层联邦学习(车-路-云)

- FL + Edge AI

- FL + 区块链增强可信聚合

- FL + 差分隐私 / 同态加密

8. 真实部署与工程约束

- 现实约束:

- 车载设备算力有限

- 能耗敏感

- 实时性要求极高

- 主要矛盾:

- 检测准确率 vs 延迟

- 模型复杂度 vs 能耗

- 优化方向:

- 模型剪枝、量化

- 轻量化网络结构

- 边缘推理

- 硬件级 IDS 集成

- 结论:

- 高精度 DL 模型不一定适合直接部署在车端

9. 仿真结果与真实环境差距

- 仿真环境优势:

- 可控性强

- 易复现

- 仿真环境局限:

- 难以反映真实网络噪声

- 攻击行为模式单一

- 作者明确指出:

- 仿真高性能不代表真实可行

- 真实部署中误报率是主要瓶颈

10. 总体结论与未来方向

- ML/DL 显著提升了 V2X IDS 的检测能力

- 数据集、算力约束和安全性是当前主要瓶颈

- 联邦学习是趋势,但需配合安全机制

- 未来研究应关注:

- 真实部署验证

- 对抗攻击防御

- 标准化数据集

- 5G/6G 场景下的自适应 IDS

11. some userful figures

V2X通信协议标准及通信协议栈

车辆部件、漏洞以及缓解措施

V2X网络传统攻击类型及缓解措施

V2X网络对抗性和现代攻击类型及缓解措施

V2X中IDS的分类

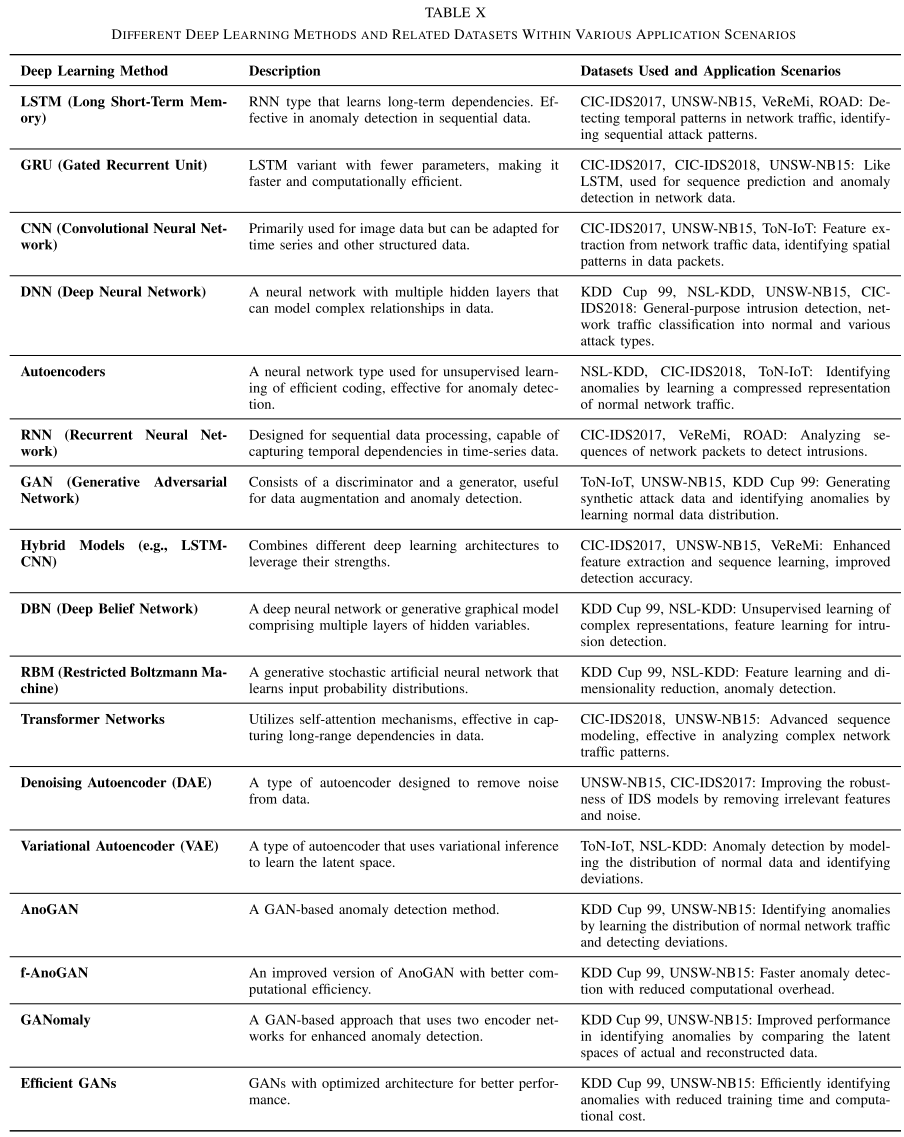

不同应用场景下的不同深度学习方法及相关数据集

IDS-V2X中的有监督和无监督学习

基于ML的IDS的评估指标

不同的数据集

zero-day攻击检测数据集评估